Piratage et suivi de la correspondance.

Comment cela fonctionne-t-il ?

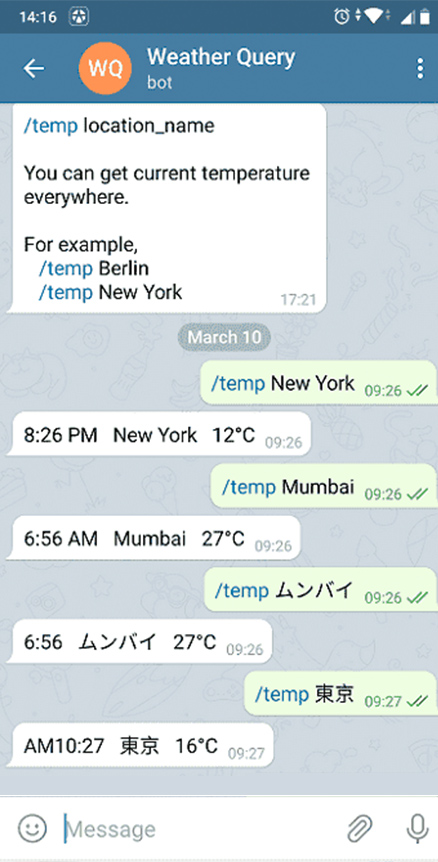

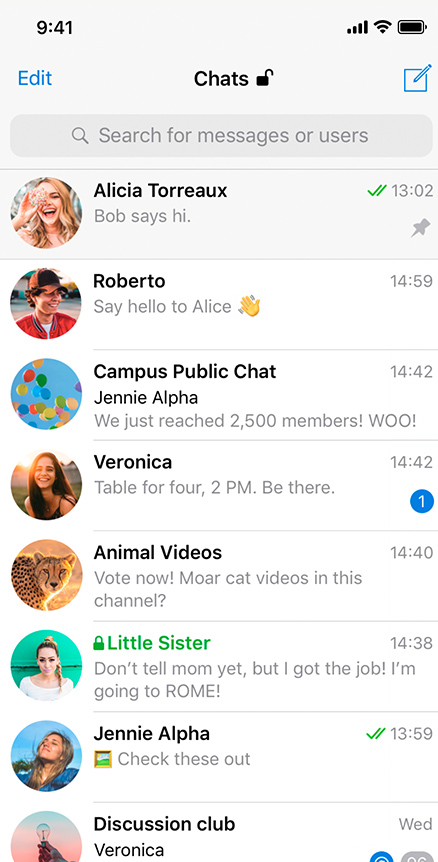

Une fois que l'utilisateur a spécifié les détails du compte qu'il a l'intention de pirater et qu'il a lancé le piratage, l'application effectuera une certaine séquence d'opérations, à l'issue desquelles Tgtracker sera autorisé à accéder au compte cible sur un appareil virtuel - l'utilisation d'un appareil virtuel garantit la confidentialité et l'anonymat du piratage. Tout d'abord, le logiciel déploie la base de données du compte vers une interface tierce, le tableau de bord de Tgtracker. L'application envoie ensuite à l'utilisateur une notification l'informant que le piratage est terminé. Une fois que l'utilisateur s'est connecté à son compte, le logiciel commence à surveiller en permanence les nouvelles activités et à en informer l'utilisateur, en fonction des paramètres de notification.